Ya hemos visto y estudiado, usando Wireshark / Tshark, las múltiples formas que tenemos de extraer información, datos binarios, datos de impresión de red y uso de filtros tanto de captura como de visualización y como crear y aplicar estos filtros.

En esta ocasión vamos a ver como filtrar en Wireshark usando frame y frame.protocol para visualizar los datos que necesitemos.

El filtro frame.

Este filtro de visualización, explicado de forma sencilla, nos proporciona una manera de filtrar a partir de los datos de un determinado frame, traza o paquete. Se trata de filtrar los datos que son características propias de un paquete como tal.

Por ejemplo y para entenderlo mejor:

-

frame.number >= 40

visualizará solo desde el paquete 40 incluído éste.

si en Tshark hacemos lo siguiente, por ejemplo:

tshark -r captura009.pcap -V -R «frame.number == 40»

tendremos toda la información, completa del frame 40 del archivo de captura indicado.

También podemos especificar un rango:

frame.number >= 40 && frame.number <= 100

- frame.marked

visualizará solo los paquetes que estén marcados.

-

frame.len > 10000

visualizará los paquetes cuyo tamaño total sean mayor de 1000 bytes

- frame.coloring_rule.name == «HTTP«

visualizará los paquetes con el nombre HTTP para coloring rule. (más adelante veremos que es esto).

- frame.time_delta > 2

visualizará los paquetes cuyo time delta sean mayor de 2 seg.

- frame.time > «Sep 13, 2010 11:56:25.348411000»

visualizará los frames o paquetes que cumplan la condición de tiempo indicado pero en formato de tiempo absoluto. No se puede usar contains.

El filtro frame.protocols.

Este filtro, opción de frame como las anteriores, nos proporciona una manera de filtrar a partir de los datos de protocolos involucrados en un frame, traza o paquete capturado y a partir de ahí todo lo que queramos. Vamos a verlo, como siempre, con la práctica y ejemplos.

Queremos visualizar los paquetes que contienen datos (data) :

- frame.protocols contains «data»

Dentro del data queremos buscar algo:

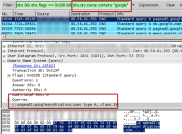

- frame.protocols contains «data» && data contains «www.daboblog.com»

Podemos filtrar por protocolo:

- frame.protocols contains «udp»

- frame.protocols contains «udp» and udp.port == 53

Vamos a visualizar los frames o paquetes que contengan los siguintes protocolos y características: ethernet, IP, TCP y contengan el campo data:

- frame.protocols contains raw:ip:tcp:data

Vamos a realizar unas búsqueda algo más profunda.:

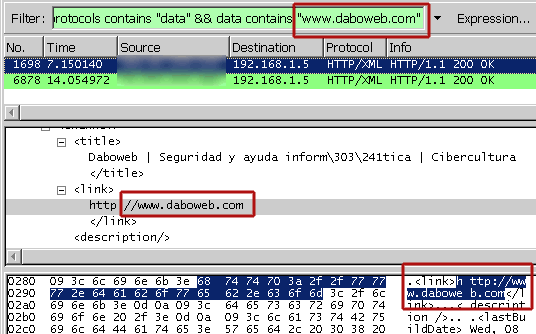

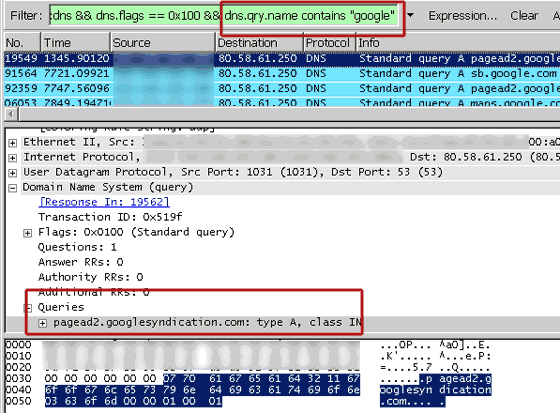

- frame.protocols contains eth:ip:udp:dns && dns.flags == 0x100

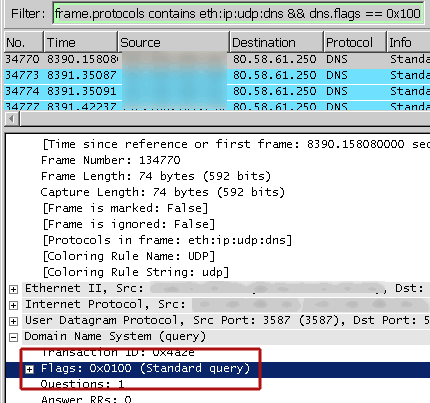

- frame.protocols contains eth:ip:udp:dns && dns.flags == 0x100 && dns.qry.name contains «google«

===

Esto es todo por hoy. Hasta la próxima…..

Todavía no había comentado por estos lares, pero aprovecho para felicitarte por el blog.

Disculpa por el ligero offtopic, pero tengo un problemilla que no he conseguido solucionar ni googleando (¡terrible!…) y, al ver este post sobre Wireshark, se me ha ocurrido que quizás supieras algo tú.

El caso es que tengo una captura de una sesión RTSP con su correspondiente stream RTP. Wireshark incorpora un decodificador para flujos RTP, pero, lógicamente, no tiene todos los códecs del mundo. En esta captura en concreto, hay un flujo RTP con payload dinámica (tipo 96), es decir, que se describe mediante un atributo «rtpmap». Según se puede desentrañar de la descripción SDP, se trata de un stream generado por un WMServer, y el tipo de contenido es audio x-asf-pf/1000. Lo que intento es extraer el stream ASF de los paquetes RTP y recomponerlo para poder reproducirlo, pero no hay manera. Así que me preguntaba si tú conoces alguna herramienta que permita esto.

Iñaki, gracias por tu comentario. Respecto a tu duda olvídate, en principio de Wireshark. Mirando algún capturador específico para estas cosas tampoco lo tenego claro. Tendría que investigar un poco. ¿ Podrías pasarme una captura, no tiene por que se esa en concreto, con cualquier chorrada de conversación, para investigar ?.

Por supuesto. Ponte en contacto conmigo por email y te envío una captura, y te comento lo que he probado hasta ahora por si te puede servir.

Hola, yo también tengo la misma duda: ¿como decodificas el payload 96 con atributo x-asf-pf/1000?

Pmc. Es algo más complejo. Iñaki diço con la solución y creó un programa para extraer dichos datos. él lo puede explicar mucho mejor que yo.

Pingback: Tshark. Follow TCP Stream en modo CLI mediante estadísticas tshark. | Seguridad y Redes